注意喚起情報 Alert info

2018年03月30日

公開サーバのプロキシ機能を悪用する攻撃が発生しています

概要

公開しているサーバ上で動作しているプロキシの機能を悪用し、踏み台にされてしまう攻撃が発生しています。

公開サーバ上でプロキシ機能を動作させている場合、想定外のIPアドレスからプロキシ機能を悪用された報告が確認されています。

また、プロキシ機能が意図せず動作していた、公開していないつもりが意図せず公開設定になっていたなどのケースも報告されています。

悪用された場合、自社のサーバを経由して他の公開サーバを攻撃する「踏み台攻撃」を行われる可能性があります。

NetStableでの検知

NetStableでは、この脅威を検知するシグネチャをリリースしています。

- 2000784 Global Bad SSL Proxy Request [検知]

グローバルIPアドレスから、一般的にプロキシサーバで利用されるポート番号に向けて、プロキシ経由のSSL通信を開始しようとする通信を検知するシグネチャです。

※ ごく一部のネットワーク環境において、正常な通信を検知する可能性があるため、初期設定を[検知]としています。

検知時の判断と対処

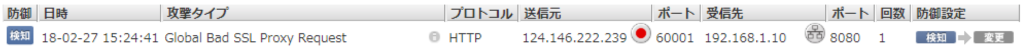

NetStable MC-70S 上で「Global Bad SSL Proxy Request」が検知された例

Global Bad SSL Proxy Request が検出された場合、ログの「送信元」「受信先」「ポート」に着目して頂き、以下の条件に当てはまる場合は、対処を行ってください。

- 送信元IPアドレスに心当たりがない場合

外部から踏み台にするための調査・準備や、攻撃を受けている可能性があります。

ポートの遮断・アクセス制限を行い、不要なサービスを停止してください。

- 受信先IPアドレスのサーバを公開していない場合

設定の誤りで、意図せず外部に公開する設定になっている可能性があります。

アクセス制限設定の見直しを行い、不要なサービスを停止してください。

- 受信先IPアドレスのポート番号は公開していない場合

設定の誤りで、意図せず外部に公開する設定になっている可能性があります。

アクセス制限設定の見直しを行い、不要なサービスを停止してください。

まとめ

- 公開サーバのプロキシ機能を悪用するケースが確認されている

- 意図せずプロキシが動作しているケースもある

- 検知された場合は、プロキシ設定やアクセス制限を見直す